آموزش کامل firewall در میکروتیک – بخش سیزدهم دوره MTCNA

آموزش کامل firewall در میکروتیک – بخش سیزدهم دوره MTCNA

درود به همه شما عزیزان . در این مبحث آموزشی که آموزش کامل firewall در میکروتیک – بخش سیزدهم دوره MTCNA می باشد قصد دارم تا کامل ترین آموزش firewall میکروتیک را به شما عزیزان به آموزش دهم . پیش از هر چیز اجازه بدین تا در مورد فایروال کمی بیشتر بدانیم . در عصر کنونی امنیت اطلاعات و کاربران یکی از مهم ترین بخش های سازمان ها ، اشخاص و … می باشد . چرا که چه از لحاظ ارزشی و چه امنیتی ، مسئله ای بسیار حائز اهمیت می باشد . افراد یا سازمانهایی که به این بخش نیاز پیدا می کنند به دنبال تعریف فیلترها بر روی بسته های اطلاعاتی با توجه به روش خود می باشند که یکی از بهترین راهکارها میکروتیک می باشد . فایروال میکروتیک امکانات بیشماری همچون امکان فیلتربسته ها بر اساس آدرس مبدا و مقصد ( پورت های مبدا و مقصد ) ، زمانبندی عبور بسته های اطلاعاتی ، وضعیت ارتباط بسته های اطلاعاتی و مدیریت محتوی بسته های اطلاعاتی را به شما می دهد که اگر به روش صحیح از آن بهره ببرید امنیت شما را تضمین خواهد کرد .

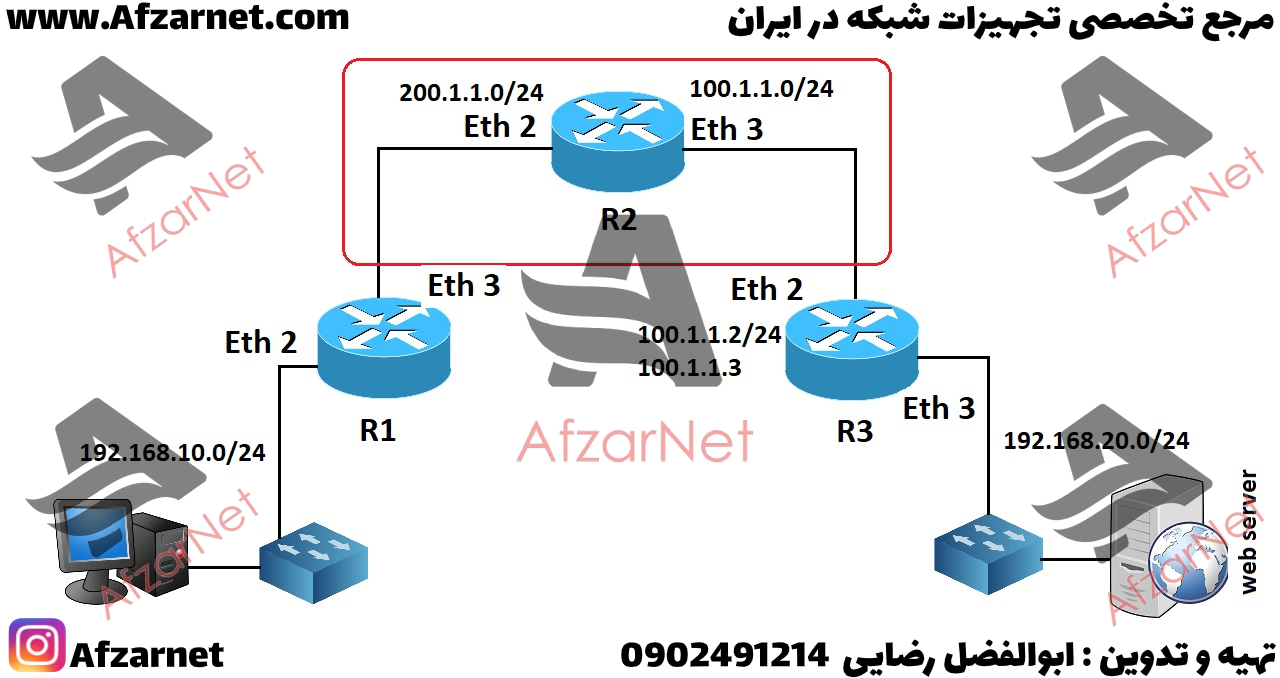

تصور بنده این است که شما کاربر گرامی با نحوه تخصیص آی پی به پورتها ، تغییر نام روتر ، بحث default route ، مبحث source Nat و تنظیمات اتصال روتر میکروتیک خود به اینترنت آشنایی دارید و اگر چنین نیست لطفا به دروس گذشته مراجعه کنید تا بتوانید این کار را انجام بدهید . بعد از اتصال روتر ذوم خود به اینترنت می توانید از یک سورس نت استفاده کنید تا سایر روترها و نتورکهای درون شبکه شما به اینترنت متصل شوند . تا اینجای کار که انجام شد به سراغ ادامه تنظیمات بروید . در ابتدا به سناریوی زیر دقت کنید و طبق تصویر روترهای خود را config کنید .

R1

Eth 2 : 192.168.10.1/24

Eth 3 : 200.1.1.1/24

default route = 0.0.0.0/0 gateway : 200.1.1.2

source nat : chain : srcnat src .address : 192.168.10.0/24 out interface : ether 3 tab action : masquarade

R2

Eth 2 : 200.1.1.2/24

Eth 3 : 100.1.1.0/24

R3

Eth 2 : 100.1.1.2/24

Eth 2 : 100.1.1.3

Eth 3: 192.168.20.1/24

default route = 0.0.0.0/0 gateway : 100.1.1.1

source nat : chain : srcnat src .address : 192.168.20.0/24 out interface : ether 2 tab action : masquarade

دوستان به تنظیمات بالا دقت کنید ، بنده سعی کردم به صورت خلاصه تنظیمات پیش نیازی که هر روتر باید داشته باشد را بنویسم . در خصوص روتر 2 و آی پی های آن ، برای شما کاملا متفاوت است و این آی پی ها به صورت پیش فرض داده شده است ، لذا شما می بایست آی پی های مربوط به خود و آنهایی که دریافت کرده اید را تنظیم کنید و سورس نت های خود را نیز بر حسب همان بنویسید .

در بخش اول تنظیمات فایروال می خواهیم دسترسی همه نتورکها به جز نتورک 20 را به روتر 3 را قطع کنیم چرا که کاربران آن نتورک می توانند از طریق winbox به آن روتر دسترسی پیدا کرده و تنظیمات آن را تغییر دهند و به طور کلی می خواهم نحوه رول نویسی در فایروال را به شما عزیزان آموزش دهم .

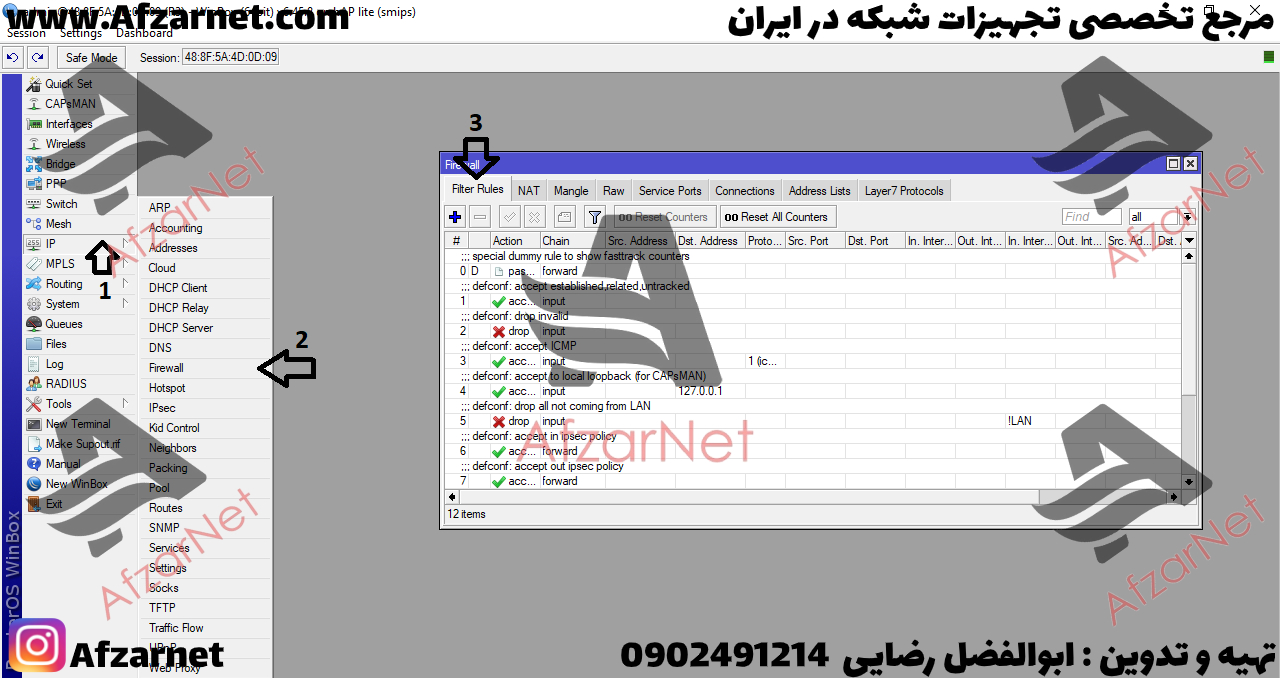

برای انجام این تنظیمات وارد محیط کاربری روتر سوم خود می شوید و از منوی سمت چپ قسمت IP و بعد Firewall را انتخاب می کنیم و در نهایت به tab filter rules می رویم .

به طور کلی پکتها را در فایروال به سه روش مدیریت می شود که شامل Input و Output و forward می باشد . در این سناریو می خواهیم درخواست Input را از همه نتورکها به جز نتورک 20 مسدود کنیم . در بخش اول تنظیمات مورد نیاز بر روی گزینه ADD کلیک می کنیم و سپس در قسمت Chain گزینه Input را انتخاب می کنیم . در قسمت Srs address آی پی نتورکی که می خواهیم به روتر دسترسی داشته باشد را وارد می کنیم و تیک Not که قبل از کادر قرار گرفته را نیز تیک می زنیم . در قسمت Protocol گزینه 6 Tcp ار انتخاب می کنیم و Dst Port را 8291 انتخاب می کنیم . در Tab Action گزینه Drop را انتخاب می کنیم . در واقع به روتر گفتیم اگر پکتی از هر نتورکی به جز 20 با پروتکل TCP ، درخواست پورت 8291 ( پورت winbox ) را داشت آن را Drop کن . برای دسترسی به کد پورتها می توانید به قسمت IP و بعد به Services مراجعه نمائید . بعد از انجام این کار دسترسی نتورکهای دیگر به winbox قطع می شود . بعد از اتمام این کار می توانید به همین ترتیب دسترسی های دیگر را نیز مسدود کنید که شامل Telnet ، SSH ، webfig و غیره می گردد .

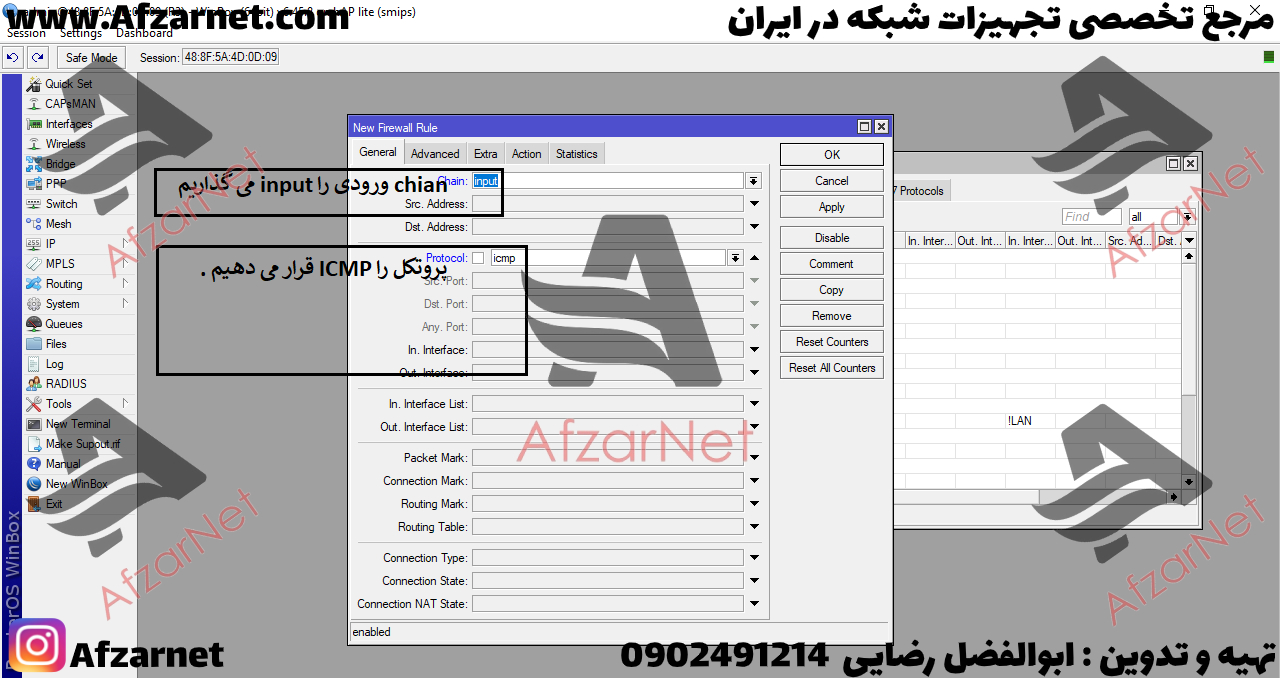

در مرحله بعدی می خواهیم PING کردن از سایر نتورکها به روتر سوم خود را مسدود کنیم . برای این کار مجدد به صغحه filter rules رقته و گزینه ADD را می زنیم . در صفحه باز شده Chain را Input انتخاب کرده و Protocol را ICMP انتخاب می کنیم .

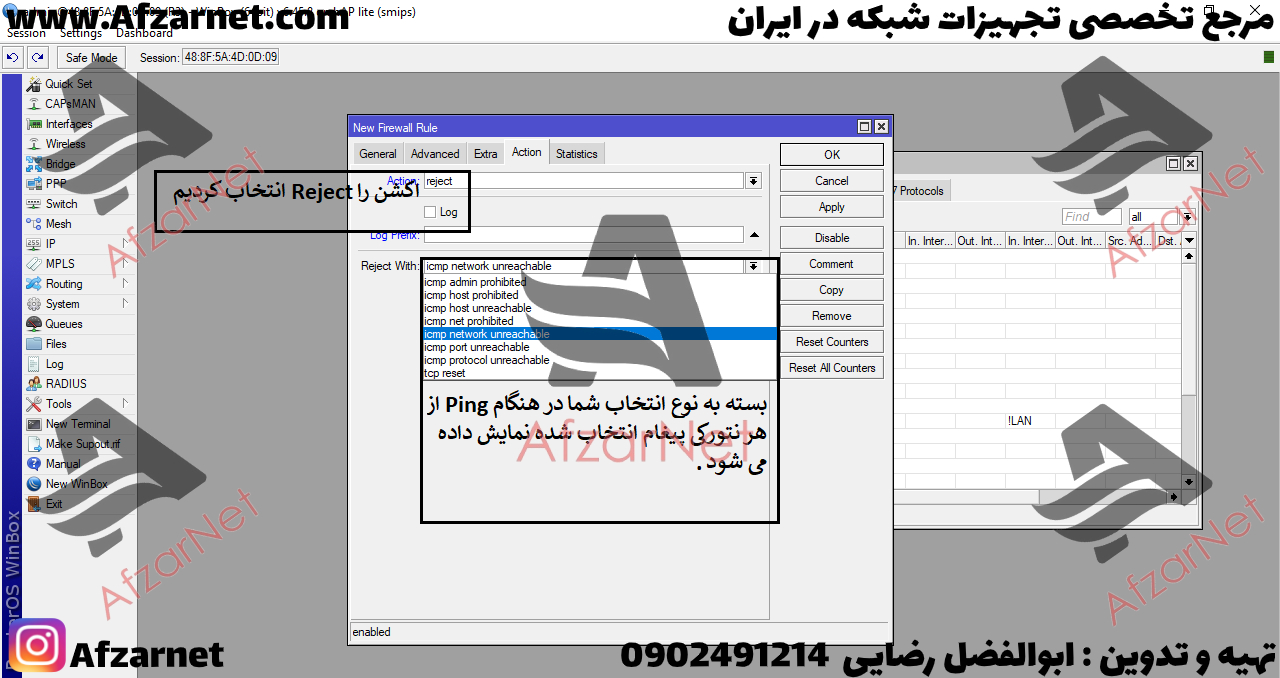

در مرحله بعد به Tab action می رویم و می توانیم Reject را انتخاب کنیم . در صورت انتخاب این گزینه می توانیم نوع پیغام را بسته به دلخواه انتخاب کنیم و در نهایت OK کنیم . با این کار دسترسی PING به طور کامل قطع می شود . طبق مرحله قبل می توان استثنا به هر نتورکی که بخواهیم را بدهیم .

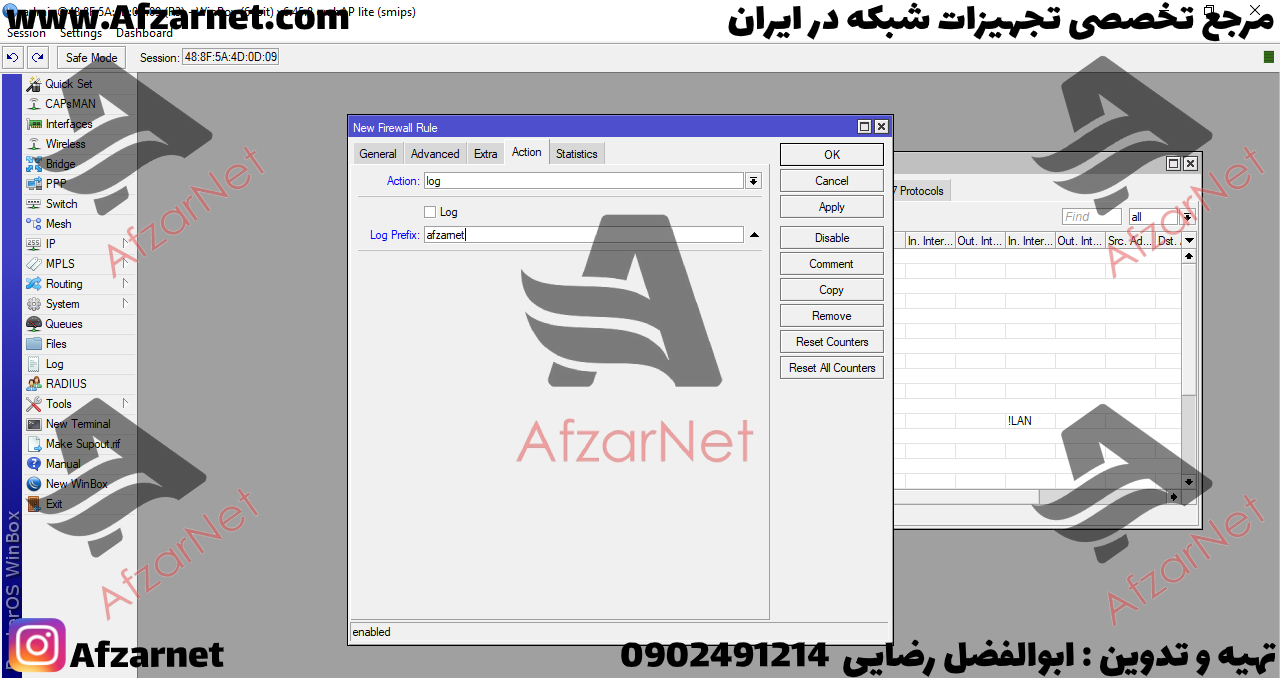

گزینه دیگری که ادمین شبکه می تواند از آن استفاده برده و از حملات احتمالی آگاه شود Log گرفتن از رفتارهای ورودی یا خروجی می باشد . شما می توانید تعیین کنید که هر پروتکلی از هر جایی وارد شد Log آن را ذخیره کن . برای این کار وارد همین صفحه fiter rules می شوید و گزینه ADD را می زنید . در کادر chain آن را Input قرار داده و می توانید نوع پروتکل آن را نیز مشخص کنید . اگر کادر را خالی بگذارید تمام پروتکل ها را لاگ خواهد گرفت . بعد از این به Tab action می روید و Log را از قسمت action انتخاب می کنید و در log fix اسم انتخابی خود را بنویسید که من afzarnet را می نویسم و در نهایت Ok را بزنید بعد از آن در منوی اصلی بخش Log می توانید ورودیهای خود را ببینید .

اکشن بعدی که می خواهم در مورد آن توضیح دهم Tarpit می باشد و برای جلوگیری از حملات Dos می باشد . برای راه اندازی آن وارد همین صفحه filter rules شده و گزینه ADD را می زنید و Chain را Input می گذاریم و در کادر Protocol قسمت Tcp 6 را انتخاب می کنیم و مثلا Dst port 100 را هم انتخاب می کنیم و درtab action گزینه tarpit را انتخاب می کنیم . با انجام این فرآیند اگر شخصی پروتکل های شما را اسکن کند و بخواهد بداند که کدام پورت باز است هنگامی که به پورت 100 میرسد ، اسکنر آن هنگ کرده و ادامه نمی دهد .

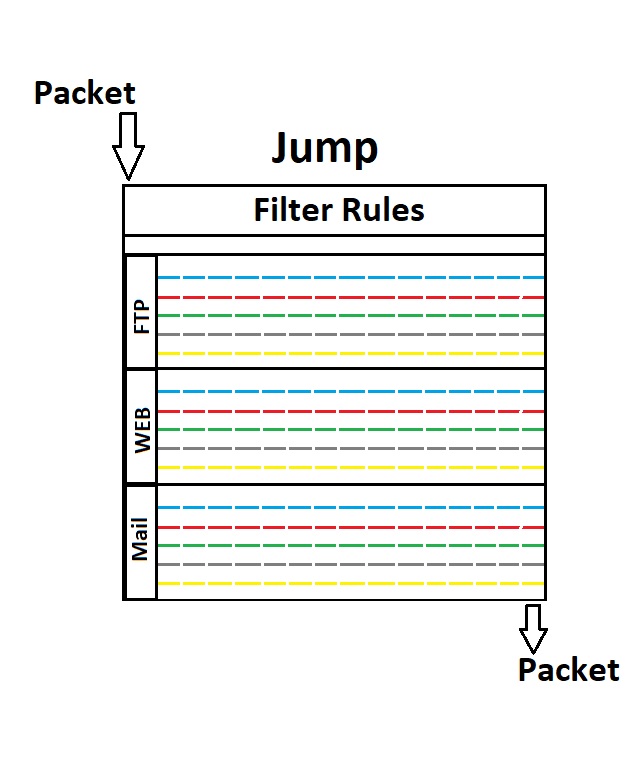

در میان اکشن های firewall بخشی وجود دارد به نام Jump که می توانید پس از انتخاب آن در Tab action ، در قسمت jump target می توانید بخش های متععدی را تعریف کنید که به قسمت Chain اضافه می شود و می توانید مشخص کنید که این چندین رول که توسط شما نوشته شده متعلق به Chain تعریف شده است . اجازه بدین ساده تر بگویم . تصور کنید شما در Jump target بخشی تعریف کردید به نام WEB و در نهایت آن را OK می کنید . بخشی که تعریف کردید به Chain های بخش Filter Rules اضافه می شود و می توانید در مورد آن تعریف های گوناگونی را داشته باشید . برای درک بهتر این موضوع به تصویر زیر نگاه کنید .

برای دسترسی به این بخش وارد قسمت filter rules می شوید و گزینه ADD را می زنید و به Tab action می روید و گزینه Jump را انتخاب می کنید و در کادر زیر آن که Jump target می باشد می نویسید mail و در نهایت Ok را می زنیم .

بعد از انجام مرحله بالا به سربرگ General بازگشته و Chain را روی Output ( به علت اینکه قرار است ایمیلهای خروجی را مسدود کنیم ) قرار می دهیم و پروتکل را TCP انتخاب کرده و Dst Port را 25 قرار می دهیم و Ok می کنید .

بعد از انجام مرحله بعد و تایید تنظیمات وقتی به صفحه اصلی filter rules برگردید می بنید که Mail به بخشهای Chain اضافه شده است . . حالا تصور کنید که می خواهید دسترسی کاربران به mail server یاهو را ببنید . برای انجام این فرآیند گزینه ADD را می زنید در قسمت Chain قسمت mail را انتخاب می کنید و در قسمت Dst address آی پی mail server یاهو را وارد می کنیم که فرض می کنیم 100.2.2.25 می باشد .

بعد از انجام مرحله بالا وارد Tab action می شوید و گزینه Drop را انتخاب می کنیم و تمام . بعد از اتمام مراحل بالا دسترسی کاربران به mail server مسدود شده است .

خوب تا به اینجای کار تقریبا تمام Action های firewall میکروتیک را با هم چک کردیم و تنها دو مورد add dst to address list و add src to address list باقی مانده است . این دو اکشن زمانی به کمک شما می آید که شما بخواهید بدانید چه کسی به شما telnet زده و یا اینکه چه کسی روتر شما را Ping کرده و دانستن اطلاعاتی از این قبیل . حالا من میخواهم که Dst و Src کسانی که روتر را ping کرده اند را در address list خود مشاهده کنیم . برای این کار وارد همین بخش filter rules می شوید و ADD را می زنید . سپس Chain را روی ورودی و سپس به Tab action می رویم و گزینه add dst to address list را انتخاب کرده و Address list خود را Icmp می نویسیم و سپس Ok می کنیم . اگر بخواهید می توانید عین همین عمل را برای add src to address list نیز انجام دهید .

بعد از انجام این کار من از PC این روتر را ping کردم و همان طور که در تصویر زیر می بینید در Tab address list مشخصات Ping کردن روتر به نمایش در آمده است .

بعد از تهیه لیست بالا می توانید آنها را Drop کرده و یا هر اکشن دیگری که بخواهید برای این لیست به اجرا در آورید . تصور کنید من میخوام تمامی کسانی که این روتر را Ping کرده اند Drop کنم . ابتدا وارد بخش filter rules می شویم .گزینه Add را می زنیم سپس Chain را بر روی Input قرار داده . سپس به Tab advanced می رویم و از کادر src address list گزینه Icmp را انتخاب می کنیم . بعد از انجام این مرحله به Tab action می رویم و گزینه Drop را انتخاب کرده و Ok می کنیم . بعد از انحام این کار خواهید دید که دیگر کاربرانی که روتر را Ping کرده بودند دیگر نمی توانند این کار را انجام دهند .

امیدوارم از این مبحث آموزشی بیشترین بهره را برده باشید و به طور کلی با اصول رول نویسی در firewall میکروتیک آشنا شده باشید . پس از کمی سرو کله زدن با این بخش خواهید توانست بسته به نوع سیاست گذاری خود رول های مد نظر خود را بنویسید .

برای دیدن سایت شرکت میکروتیک اینجا کلیک کنید .

برای دیدن همه محصولات میکروتیک اینجا را کلیک کنید .